Основы тестирования безопасности

Зачем выявлять уязвимости до релиза

Тестирование безопасности — обязательный элемент современного цикла разработки ПО, включая практики SDLC (жизненный цикл разработки программного обеспечения), CI/CD (непрерывная интеграция и доставка) и DevSecOps (встраивание безопасности в процессы DevOps). Оно обеспечивает защиту продуктов и данных пользователей от распространённых угроз, таких как XSS, SQL-инъекции и утечки конфиденциальной информации.

Выявление уязвимостей на ранних этапах разработки (на этапах код‑ревью и тестовых прогонов) и тестирования позволяет:

Сократить риски финансовых и репутационных потерь.

Минимизировать количество критических ошибок в продакшене и снизить риск аварийных релизов и сбоев в работе системы.

Снизить нагрузку на команду за счет профилактики инцидентов.

Повысить качество продукта и гарантировать его надёжность и безопасность.

TMS ТестОпс объединяет инструменты для встроенного тестирования безопасности в DevOps‑конвейере, обеспечивая системную проверку уязвимостей в ключевых точках разработки.

Далее рассказываем, как выявлять уязвимости до релиза с помощью возможностей TMS ТестОпс и обеспечивать стабильность и защищённость продукта.

📌 Дополнительные материалы

Что такое тест-план и как его составить — всё, чтобы структурировать проверки, определить приоритеты и распределить нагрузку на команду.

Архитектура безопасности: принципы и компоненты

Надёжная архитектура безопасности — это комплекс взаимосвязанных методов защиты данных и инфраструктуры от несанкционированного доступа и типовых киберугроз, таких как внедрение вредоносного кода и утечка данных. Такая архитектура должна быть встроена в каждый этап жизненного цикла ПО — от проектирования и разработки до тестирования, развёртывания и сопровождения. При этом применяется стратегия defense‑in‑depth (многоуровневая защита) — стратегия использования нескольких независимых слоёв, где сбой одного слоя компенсируется другими, снижая общий риск компрометации, в отличие от классической периметровой защиты.

Многоуровневая защита

Принцип defense-in-depth включает несколько слоёв, каждый из которых отвечает за свой набор рисков:

Физический слой — контроль доступа к серверам и оборудованию (например, биометрические замки или двухфакторная авторизация).

Сетевой слой — фильтрация трафика межсетевыми экранами и системами IPS/IDS (Intrusion Prevention/Detection System).

Хост-уровень — защита конечных устройств (антивирусы, средства обнаружения аномалий — EDR).

Прикладной слой — защита приложений и API от атак уровня приложения (XSS, SQL-инъекции, CSRF).

Данные — шифрование и контроль целостности хранимой информации.

Идентификация и доступ — разграничение прав через роли (RBAC — Role-Based Access Control) и многофакторная аутентификация.

Шифрование и управление ключами

Шифрование преобразовывает данные в нечитаемый вид, доступ к которым возможен только при наличии криптографического ключа:

AES‑256 — симметричный алгоритм шифрования, рекомендованный NIST для защиты паролей, токенов доступа и конфигураций.

Ключи — хранятся в защищённых хранилищах (HSM, HashiCorp Vault) с ограниченным доступом на основе ролей (RBAC). Ротация ключей — регулярная процедура обновления ключей, снижающая риск их компрометации.

JWT (JSON Web Token) — токены с подписью (симметричной или асимметричной), которая проверяется сервером. Некорректная реализация валидации (например, игнорирование алгоритма подписи) может привести к уязвимостям. JWT кодирует данные в JSON-формате и используется для авторизации при вызове API и взаимодействии между микросервисами.

Важно. Потеря ключа делает зашифрованные данные недоступными, поэтому автоматическое управление жизненным циклом и ротацией ключей критично.

Централизованное управление доступом (LDAP)

LDAP (Lightweight Directory Access Protocol) = протокол для доступа и управления информацией в каталогах. В корпоративных средах часто используется совместно с системами вроде Active Directory (реализация LDAP-сервера от Microsoft). Это позволяет синхронизировать права между различными сервисами и централизованно управлять доступом пользователей. Это обеспечивает централизованное администрирование, единую аутентификацию (SSO) и эффективный аудит.

Аудит и мониторинг

Журнал аудита — фиксирует все действия, связанные с доступом и изменениями. Записи событий защищаются от модификации, хранятся в неизменяемых журналах и пересылаются во внешние аналитические системы (например, SIEM — Security Information and Event Management). Это помогает проводить расследования и соответствует требованиям стандартов (ISO 27001, SOC 2).

Интеграция средств безопасности в CI/CD

Автоматизация безопасности — ключевой подход в CI/CD-процессах (например, GitLab CI, Jenkins). Этапы безопасности включают:

SAST (Static Application Security Testing) = статический анализ исходного кода без запуска приложения. Он проверяет код на уязвимости ещё до запуска программы.

DAST (Dynamic Application Security Testing) = динамическое тестирование приложения во время его работы.

Шлюз качества (Quality Gates) = автоматизированные правила, блокирующие релиз при обнаружении критических уязвимостей или неуспешном аудите. Это набор правил, которым код должен удовлетворять, чтобы попасть в продакшн.

Этот подход соответствует принципам DevSecOps, где тестировщики, разработчики и специалисты по безопасности совместно автоматизируют проверки на всех стадиях разработки (shift-left — перенос безопасности на ранние стадии, включая проверку кода и зависимостей).

Корректно выстроенная архитектура безопасности обеспечивает устойчивость процессов, снижает риски инцидентов и повышает доверие к продукту со стороны клиентов.

Управление отчётами об уязвимостях в ТестОпс

TMS ТестОпс — это платформа, которая объединяет управление тест-кейсами, автоматизацию проверок и анализ качества в одном месте.

📚 Попробуйте в работе

Узнайте подробнее о возможностях настройки CI-интеграции в системе управления тестированием ТестОпс. На сайте представлена актуальная документация, а также вы можете запросить пробный доступ, обратившись к нашей команде по электронной почте. Оцените все преимущества платформы в работе!

Единое хранилище результатов сканирования

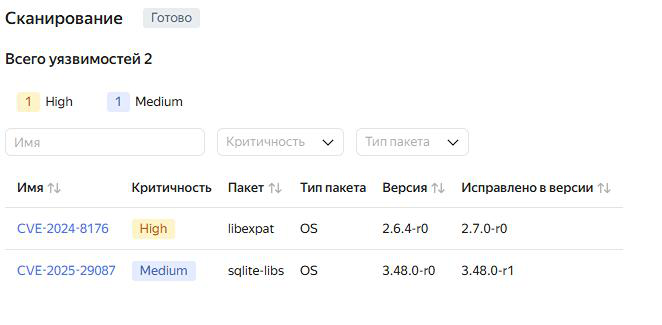

Отчёты SAST и DAST попадают в ТестОпс автоматически при прохождении пайплайнов CI/CD или выгружаются напрямую через открытый REST API. Каждое обнаруженное несоответствие формирует отдельную запись и автоматически связывается с тест‑кейсом и билдом, в котором оно найдено, при условии что отчёт загружен в поддерживаемом формате (например, SARIF).

Видимость статуса исправлений

При импорте отчётов уязвимости с идентификатором CVE получают прямую ссылку на публикацию в базе https://cve.org. В карточке дефекта ТестОпс показывает критичность уязвимости, уязвимую и исправленную версии пакета, дату первой фиксации и время, затраченное на устранение. Статус «открыто / исправлено / проверено» обновляется автоматически, если в повторном отчёте, загруженном в поддерживаемом формате (например, SARIF), сохраняется тот же идентификатор CVE.

Сквозная аналитика и отчётность

Дашборды ТестОпс отображают количество актуальных идентификаторов CVE по проектам, версиям и компонентам. Это помогает командам видеть, где скапливаются нерешённые проблемы и как быстро они закрываются после обнаружения. Такой отчёт можно выгрузить для аудита или внутреннего KPI.

Коротко о главном

ТестОпс не сканер, а оркестратор: он превращает отчёты в управляемый поток работ. Платформа интегрируется с корпоративными системами аутентификации (LDAP, SAML, OAuth и другими IdP), сохраняя единый доступ и журнал изменений независимо от выбранного протокола. Уязвимости получают ссылки на CVE, статусы исправления отслеживаются так же, как результаты обычных тестов. Централизованное хранилище и единый интерфейс упрощают коммуникацию между тестировщиками и разработчиками и ускоряют принятие решений.

🚀 Следите за обновлениями

- Подписывайтесь на наш Telegram-канал, чтобы узнавать о новых статьях, релизах и лучших практиках тестирования.